Trojan是什么协议?它的工作原理是什么?

随着网络安全问题日益严重,越来越多的人开始关注如何保护自己在互联网上的隐私和数据安全。VPN(虚拟专用网络)作为一种常见的隐私保护工具,已经被广泛使用。而在VPN协议中,Trojan协议作为一种较新的协议,近年来也逐渐引起了广泛的关注。那么,Trojan到底是什么协议?它的工作原理又是怎样的呢?本文将详细介绍这些问题。

一、 Trojan协议

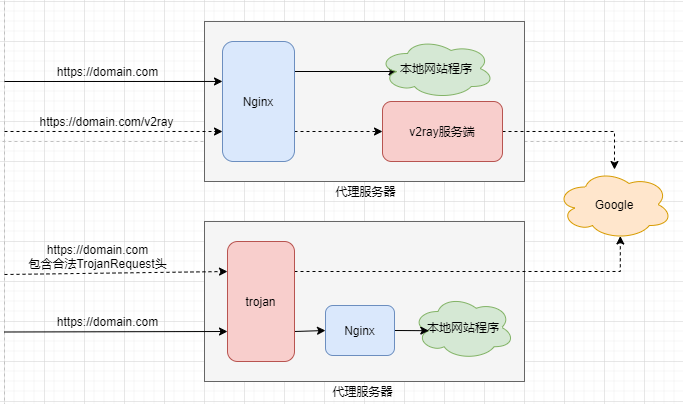

Trojan协议是一种新型的VPN协议,它的主要目的是通过加密流量来保护用户的网络隐私,同时通过伪装成常见的HTTPS流量,使其能绕过各种网络审查与防火墙。Trojan协议的设计灵感来源于Shadowsocks协议,并且借鉴了V2Ray的设计理念,但其最大的特色是模拟普通的HTTPS流量,能够有效规避网络封锁和流量检测。

Trojan协议并非一个传统意义上的VPN协议,而是采用了基于TLS(传输层安全协议)的加密方式,使得其流量表现得非常像普通的HTTPS流量。它通常使用443端口,这个端口是HTTPS通信的默认端口,因此很难被检测出来。

二、Trojan协议的工作原理

Trojan协议的工作原理基于TLS加密协议,与HTTPS协议非常相似。以下是它的一些基本工作流程:

客户端与服务器建立连接:

- 当用户启动Trojan客户端时,它会尝试连接到Trojan服务器。这个连接是通过TLS协议进行加密的,与普通的HTTPS连接类似。因此,即便是监控流量的网络防火墙也很难判断这些数据包是否是VPN流量。

加密与伪装:

- Trojan协议通过TLS协议进行数据加密,保护数据传输的隐私性。与HTTPS不同的是,Trojan协议会伪装成普通的HTTPS请求,因此即使被防火墙检测到流量,它也不会被识别为VPN流量。

数据转发与传输:

- 一旦客户端与服务器建立了加密的TLS连接,客户端发送的所有数据都会被加密后通过这个连接传输到服务器。Trojan服务器接收到数据后,会将其解密并转发到目标网站或应用服务器上。数据从目标服务器返回时,会通过同样的加密通道传回客户端。

响应与安全性:

- 由于整个传输过程都经过加密,Trojan协议能够有效防止第三方窃取数据或者进行中间人攻击。同时,由于它的流量伪装成HTTPS流量,这使得它能成功绕过防火墙的流量审查与封锁。

三、 Trojan协议的优势

Trojan协议相较于其他传统VPN协议,具有以下几个明显的优势:

抗封锁能力强:

Trojan协议最突出的特点就是它的抗封锁能力。由于其流量看起来与普通的HTTPS流量几乎没有区别,防火墙和网络监控系统通常无法识别Trojan流量。这使得它在封锁严格的网络环境中表现优异,尤其适合在高审查的国家和地区使用。传输速度较快:

Trojan协议的加密和解密过程相对较轻量,因此它通常能够提供比一些其他VPN协议(如OpenVPN)更快的连接速度和更低的延迟。这是因为TLS协议本身已经具有高效的加密能力,而Trojan协议则进一步优化了加密过程。配置简单:

Trojan协议的配置过程相对较为简单。相比其他VPN协议,Trojan的安装和部署过程不需要复杂的配置选项,对于技术小白来说也能较为轻松地完成设置。

四、Trojan协议的缺点

虽然Trojan协议有很多优势,但它也并非完美无缺。以下是一些潜在的缺点:

依赖TLS协议:

Trojan协议是基于TLS协议构建的,因此它依赖于TLS的安全性。如果TLS协议出现漏洞或安全问题,那么Trojan协议的安全性也会受到影响。服务器资源消耗较大:

尽管Trojan的加密方式较为高效,但在高并发场景下,服务器仍然可能面临较大的负担,尤其是当多个用户同时使用Trojan协议时,服务器的处理能力可能成为瓶颈。兼容性问题:

尽管Trojan协议相对新颖并且支持主流操作系统,但在一些老旧设备或者不支持TLS协议的设备上,可能无法正常运行。

五、Trojan协议的应用场景

Trojan协议的设计目标之一就是突破网络审查,它的隐蔽性和加密性使得它成为了在严格的网络环境中进行隐私保护的理想选择。以下是一些典型的应用场景:

绕过网络审查:

在一些互联网审查严厉的国家,用户可以使用Trojan协议绕过防火墙和流量监控,访问被封锁的网站和服务。提升网络隐私和安全:

使用Trojan协议可以有效加密用户的网络通信,保护个人隐私不受第三方的窥探。对于频繁使用公共Wi-Fi的用户,Trojan提供了一种额外的安全保障。跨国企业的远程办公:

在一些跨国公司或团队的远程办公场景中,Trojan协议可以帮助员工突破地理限制,安全地访问公司的内网资源。

五、最后

Trojan协议是一种通过TLS加密技术来隐藏VPN流量的协议,具有抗封锁性强、速度快和配置简单等优点。它特别适用于那些对网络审查和隐私保护有较高需求的用户。不过,Trojan协议也有一些潜在的不足,如对TLS协议的依赖和可能的服务器资源消耗问题。随着技术的不断发展,Trojan协议的应用前景将更加广泛,成为网络安全和隐私保护领域中的重要工具。

评论

New Comments

暂无评论。 成为第一个!